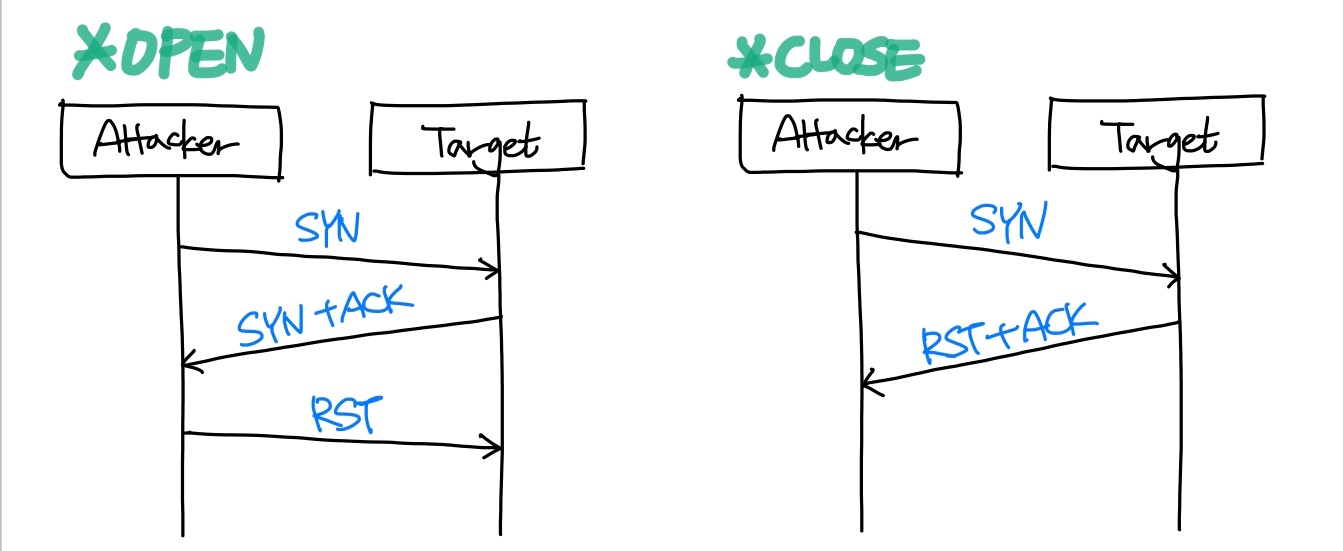

(1) TCP Connect(Open) 스캔

- connect() 함수 사용 -> TCP 연결 설정 과정을 완전하게 수행

- 결과 정확하지만 시스템 로그 남음

* 방화벽에 의해 필터링 될 경우, 메시지 받지 못하거나 ICMP Unreachable 수신

(2) TCP SYN(Half-Open) 스캔

- TCP 연결 설정 과정을 완벽하게 수행하지 않음 -> 시스템 로그 남지 않음(스텔스 스캔)

* 방화벽에 의해 필터링 될 경우, 메시지 받지 못하거나 ICMP Unreachable 수신

(3) TCP FIN/XULL/Xmas 스캔

- TCP Header의 제어비트 사용

=> FIN : FIN 제어비트 설정 / NULL : 제어비트를 아무것도 설정하지 않음 / Xmas : FIN, PSH, URG 제어비트 설정

(4) TCP ACK 스캔

- 방화벽의 룰셋(필터링 정책) 테스트 -> 상태 기반 필터인지 주소 기반인지

- ACK 플래그만 설정

=> 필터링 O : 응답 없음 or ICMP 에러 메시지 / 필터링 X : RST 응답

(5) UDP 스캔

- ICMP Unreachable 메시지 이용

(6) Decoy 스캔

- 실제 스캐너 주소 외에 다양한 위조된 주소로 스캔

** nmap 사용법 **

'공부 > 정보보안' 카테고리의 다른 글

| DDoS 공격 유형 (0) | 2020.06.11 |

|---|---|

| 서비스 거부(DoS) 공격 (0) | 2020.06.09 |

| ARP spoofing / IP spoofing / ICMP redirect / TCP session hijacking (0) | 2020.06.04 |

| TCP/IP 프로토콜 (0) | 2020.06.04 |

| 유닉스/리눅스 주요 로그 파일 (0) | 2020.06.02 |